脆弱性診断、ペネトレーションテストでシステムの安全を支える。攻撃者の視点で防御をリードするNECの「リスクハンティングチーム」

2021年5月、アメリカの燃料供給の大動脈である大手石油パイプライン企業が、ランサムウェア攻撃を受けて操業停止に追い込まれ、社会活動に大きな影響が出たことは記憶に新しいだろう。攻撃を仕掛けた犯罪者集団は、ランサムウェア攻撃のためのツールやインフラをサービス化したRaaS(Ransomware as a Service)をパートナーに提供し、攻撃を後方から支援した。パートナーが得た金額に応じて報酬を受け取っていたとされ、目的は社会問題を起こすことではなく金銭目的だったという。

この事件で注目すべきは、攻撃者が役割を分担し、収益を分け合う、サイバー攻撃の組織化が進んでいる点である。分業制の産業構造の中で、損益分岐点を見極めて技術開発にも積極的に投資を行っているといわれており、現在の攻撃は以前よりはるかに技術レベルが高く、巧妙で悪質だ。

では、そのような攻撃を防ぐには何を意識すべきか。守る側も重視したいのが「組織力」、そして「攻撃者の視点」である。

実際、政府は「サイバーセキュリティ経営ガイドライン」などを通じて、企業などに組織全体での対応や体制づくりを求めている。それを受けて、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)などの専門組織を立ち上げる企業が増えている。

NECは、SOCやCSIRTはもちろん、それ以外にも専門的な役割を持つチームを編成し、組織的にセキュリティを高めている。

お客さまに提供する製品・システム・サービスの適切なセキュリティ実装の推進、実践できる人材の育成、そして、予測できないインシデント発生時の対応サポートを担うのがサイバーセキュリティ技術統括部だ。

同部署は、複数の専門チームで構成されるが、その中の1つがリスクハンティングチームである。

リスクハンティングチームは、より悪質な攻撃に先回りするため、攻撃者の視点に立ってシステムやサービスの脆弱性を診断したり、擬似的な攻撃を仕掛けることで、そこに潜むリスクを洗い出す役割を担っている。

セキュリティリスクだけでなくビジネス視点で人権やプライバシーにも配慮

サイバー攻撃に組織的に対抗するためNECがリスクハンティングチームを立ち上げたのは2019年のこと。課したミッションは、システムインテグレーターとしてお客さまに提供するシステムのセキュリティ診断を行うことだ。「事業部門ごとに納品前のシステム点検を行っていますが、より安全・安心にシステムを利用いただくために専門家による診断も行えるようにしたい。そう考えてリスクハンティングチームを立ち上げました」とNEC Corporate Executive CISOの淵上 真一は語る。

セキュリティに詳しい人の中には、「要するにレッドチームではないか」と思う人もいるかもしれない。たしかに攻撃者になりきって脆弱性を探す役割は同じだが、リスクハンティングチームと名前を付けたのには理由がある。「技術力を駆使してシステムの脆弱性を探すだけでなく、ビジネスや業務、さらには社会や人を深く理解し、人権やプライバシーを脅かすリスクにも対応できるチームにしたい。そういう思いを込めてレッドチームではなく『リスクハンティング』を採用しました」と淵上は言う。

現在は、社会インフラを支える重要システムや、お客さまから依頼を受けたシステムに対する診断を担当。「ほかのベンダーが構築したシステムの診断を依頼されることもあります」(淵上)という。また、システム診断のレベルを全社的に底上げするため、診断のためのツールや手順書を整備して各事業部門に提供したり、社内のシステムエンジニアに対する人材育成プログラムを提供したりしている。

NEC Corporate Executive CISO

淵上 真一

若い人材のスピード、柔軟性、コミュニケーションの身軽さに期待

サイバーセキュリティ技術統括部の各チームはそれぞれ異なる特徴を持つが、リスクハンティングチームは、特に若い人材の活躍が目立つ。「変化が激しい時代なので、若い人材のスピード感や柔軟性に期待しています。現在の攻撃者は思いもよらない方法で攻撃を仕掛けてきます。その攻撃者の狙いを見抜き、先回りするわけですから、柔軟な発想力は大きな武器になります。さらに近年、セキュリティ分野は企業の垣根を越えて社会や業界全体で対策を高度化させる考えや文化が浸透し始めています。若手のコミュニケーションの身軽さを活かして、その輪にぜひ参加し、積極的に情報交換をしてほしい。」と淵上は述べる。

中島春香は、リスクハンティングチームで活躍中の若い人材の一人である。高校生のころにセキュリティに興味を持ち、大学、大学院を通じてセキュリティ分野の研究に取り組んだ。その後、社会インフラを支える事業も多いNECなら「日本を守ることができる」と考えてNECに入社した。

リスクハンティングチームでは、診断員としてシステム診断を行うほか、社内CTF(Capture The Flag※)の企画など、セキュリティ人材育成にも携わる。また社外での活躍も印象的だ。学生時代に女性エンジニア向けコミュニティ「CTF for GIRLS」に参加し、現在は、その代表を務めている。「業界全体のスキルの底上げに少しでも貢献したい。スキルに自信がなく、最初の一歩を踏み出せないでいる人がいるなら、そのきっかけを提供したい。そう考えてCTF for GIRLSの活動に取り組んでいます」と中島は言う。その活動が評価され、国際団体United Cybersecurity Allianceが主催する「Cybersecurity Woman of Japan 2024 Awards」において、サイバーセキュリティにおける女性支援に多大な貢献をした女性エンジニアとして「Cybersecurity Woman Supporter of Japan 2024」を受賞した。ほかにも高等専門学校の生徒向けの出前授業やワークショップで講師を務めるなど、社内外で幅広く活躍している。

※CTF:手を動かしながらフラグと呼ばれる“答え”を見つけ出し得点を競い合うセキュリティコンテスト。ゲーム感覚で効果的にセキュリティ技術の学習が可能。

NECの女性エンジニアが「Cybersecurity Woman Supporter of Japan 2024」を受賞: トピックス | NEC

「学生時代から研究していることもあり、得意なのはWebセキュリティです。リスクハンティングチームは、私以外のメンバーも多くが学生時代からセキュリティの研究に取り組んでいますが、それぞれ得意分野は違います。マルウェア解析が得意、攻撃の痕跡を分析するフォレンジックが得意など、異なる強みを持ち寄り、お客さまのシステム・サービスのセキュリティ強化に貢献します。私たちがセキュリティ強化に携わったシステムやサービスが世の中で広く利用されているのを見ると誇らしい気持ちになります」と中島は話す。

NEC サイバーセキュリティ技術統括部 リスクハンティング・システムグループ

アナリスト 中島 春香

脆弱性診断とペネトレーションテストの計画的な実施を推奨

高い専門性や若い力で多様なリスクを見つけ出すリスクハンティングチームだが、対峙しているのは、高度な技術力と判断力を要する非常に厳しいシステム環境である。攻撃が巧妙化しているだけでなく、システムエンジニアがシステム開発に用いる技術も次々に変化している。例えば、システムにはさまざまなクラウドサービスが組み込まれるようになり、そのクラウドサービスにも次々に新機能が追加される。生成AIのような新しい技術ともなると、数カ月の間に想像もしなかった変化が加わることもある。変化の直後は対策が手薄なことも多く、攻撃者は変化の隙間を狙って攻撃を仕掛けてくる。したがって、リスクハンティングチームには、スピーディーな情報のキャッチアップが求められる。

「新しい脆弱性が見つかると、それを攻撃するための方法が、インターネット上ですぐに拡散され、悪用されるサイクルがどんどん早くなっています。セキュリティパッチが間に合わないことも増えており、どのようにスピードアップを図るかはセキュリティの重要なテーマです」と中島は言う。

その一方、インシデントが未知の脆弱性や、高度な技術を駆使した攻撃によって引き起こされているとは限らない。

「基本的な対策の抜け漏れがインシデントの原因となっていることは少なくありません。わかりやすいところでは、パスワードをシンプルにしていたことで攻撃者に簡単に侵入を許してしまうケースがあります。『簡単なパスワードを設定してしまう』という人的な脆弱性を完全に防ぐのは困難ですから、厳しいパスワードポリシーを認証に適用したり、パスキーを使ってそもそもパスワードレスにしたりするなど、システム側で脆弱性を許さないことが大切です」と中島は話す。

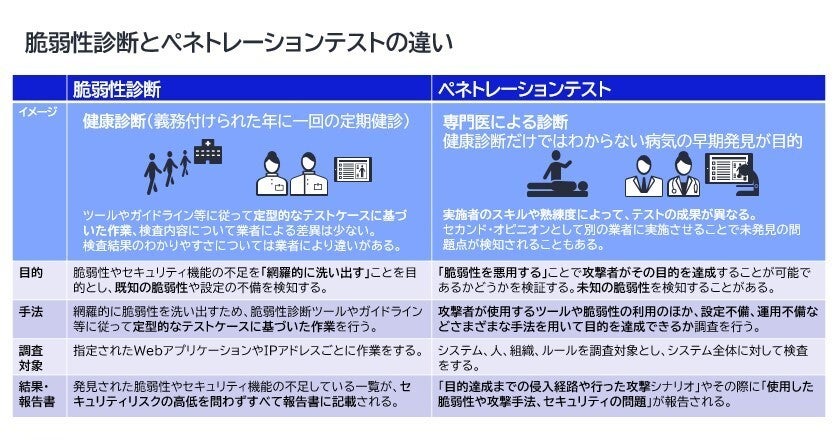

リスクハンティングチームが行う診断は、簡単には気付くことが難しい脆弱性を洗い出すだけでなく、このような基本的な対策の徹底を図る上でも有効となる。具体的にリスクハンティングチームは、脆弱性診断とペネトレーションテストの2種類の診断を提供している。2つは、よく混同されがちだが、全く異なる診断手法である。

まず脆弱性診断は人に例えると健康診断のようなもので、専用のツールを使って、対象のシステムに既知の脆弱性が残されていないか、必要なセキュリティ機能の設定ミスや実装漏れはないか、PCI DSS(Payment Card Industry Data Security Standard)など求められる基準に従っているかなどをチェックする。「例えば、実装しているソフトウェアのバージョンを確認し、そのバージョンに脆弱性が公開されていないかなどを網羅的に見ていきます」と中島は言う。

脆弱性診断が網羅的に行う健康診断なら、ペネトレーションテストは専門医が行うより精密な診断のようなものである。リスクハンティングチームが攻撃者となって実際にシステムへの不正侵入を試み、現在のセキュリティ対策が有効に機能するかを検証する。「どのように擬似攻撃を行うかは、お客さまと相談して決めていきます。例えば、顧客情報の保護が最優先の課題であれば、顧客情報の略取を目標に据えて攻撃を行います。製造業のお客さまで何より操業停止を防ぎたい場合は、工場を止めることを目標にして攻撃します。外部からの攻撃、内部犯行、あらゆる方法について検証します」と中島は説明する。

まず1年に数回、定期的に脆弱性診断を実施することが望ましい。システムをアップデートした直後などに実施するとより効果的だ。「脆弱性診断を行った直後は侵入できる手段がぐっと限られて、短期間で侵入するのが非常に困難になるほどです」と中島は言う。

その上でペネトレーションテストも計画的に行いたい。検証したいリスクにターゲットを絞り、擬似的な攻撃を仕掛ける実戦的な診断であることを踏まえ、大規模なシステム変更を行った後、同じ業界で大きなインシデントが発生した後、新事業立ち上げのタイミングなど、戦略的に利用すべきだろう。

業界でも一目置かれる実績。高い技術力を持つ診断員が診断を担当

診断を実施するスケジュールやタイミングに加えて、さらに見極めたいのが診断員の技術力である。サイバー攻撃の巧妙さや悪質さに目を奪われがちだが、それに対応するため、現在のセキュリティ対策も高度化が進んでいる。特にペネトレーションテストの場合、診断員は、その高度な対策をかいくぐって攻撃を仕掛けることになる。技術力の高さが診断の質に直結することはいうまでもない。

デジタル庁も「デジタル社会推進実践ガイドブック DS-221/政府情報システムにおける脆弱性診断導入ガイドライン」の中で、脆弱性診断を行うにあたっての留意事項をまとめている。そこには、経済産業省の定義する「情報セキュリティサービス基準」を満たすなど、十分な経験と能力を有したセキュリティベンダーを選定すること、そして、国際資格の保有状況やCTF等のセキュリティコンテストの入賞実績などから診断員の技術力も見極めるべきと書かれている。

デジタル社会推進実践ガイドブック DS-221/政府情報システムにおける脆弱性診断導入ガイドライン

「ペネトレーションテストの実践的なスキルを証明する資格としては、ガイドブックにも記載されているOSCP (Offensive Security Certified Professional)という国際資格があります。単に知識を問うのではなく、実際にシステムに侵入する能力を測る実践的な資格です。NECでは、技術とマネジメントの両方を習得できるCISSP(Certified Information Systems Security Professional)の取得にも力を入れており、これらの資格は、診断員の技術力を見極める上で有効だと考えます。」と中島は言う。

中島自身は、CISSPに加えて、CCSP、GCPN、OSWA、そして、ペネトレーションテストにおける侵入スキルの高さを示すCPENT、LPT Masterなどの資格を保持する。また、アメリカのセキュリティ教育機関であるSANS Instituteが提供するトレーニングのうち、攻撃技術とインシデント対応に関する上級コース「SANS SEC504」、フォレンジックと脅威ハンティングの上級コース「SANS FOR508」においても、成績上位者だけに授与されるメダルを保持するなど、診断員の技術力を証明するさまざまな資格を有している。SANSのメダル保持者は、世界的にも限られており、専門家の中でも一目置かれる実績だ。

※CCSP(Certified Cloud Security Professional)

※GCPN(GIAC Cloud Penetration Testing)

※OSWA(Offensive Security Web Assessor)

※CPENT(Certified Penetration Testing Professional)

※LPT Master(Licensed Penetration Tester Master)

「NECは、一人ひとりの興味や得意分野を活かしながら、自己研鑽できる環境を用意し、セキュリティ分野のトップエンジニア育成に取り組んでいます。中島をはじめ、リスクハンティングチームのメンバーたちは、NECが胸を張って診断員に推薦できる人材たちです」と淵上は強調する。

その環境のもと、中島たちリスクハンティングチームの若い人材たちは、今後も研鑽を重ね、システムの診断役という縁の下の力持ちとしてデジタル化が進む社会を支えていく。「Webセキュリティやペネトレーションテストにおける最新技術をキャッチアップしながら、LLM(大規模言語モデル)やAIといった新しい技術に関する知識も学んでいきます。また、その知見を多くの人と共有して、セキュリティ業界全体で安全・安心な社会の実現に貢献していきたいです」と中島は力を込める。

その先に淵上が見据えるのは、もっと当たり前にITを利用できる社会の実現だ。「リスクハンティングチームのトップエンジニアたちをはじめ、NECグループのセキュリティエンジニアは、NECの自慢ですが、その活躍が目立たないことが理想。日本の水道サービスのように、安全性のことを気にすることなく、自由にさまざまなITサービスを使える世の中にしていきたい」と淵上は語る。

誰もが安心してITを使える社会の実現に向けて、NECのリスクハンティングチームは、若い力と高い技術力を武器に日々セキュリティの最前線に立っている。

関連記事

チーム発足から4年。セキュリティ領域の最後の砦としてお客様のシステムを守る若手精鋭の「リスクハンティングチーム」に込めた想い

PR TIMES STORY

行動者ストーリー詳細へPR TIMES STORYトップへ